Examen et certification Cisco

Sommaire

1 – Introduction

Examen et certification Cisco. Face à un environnement concurrentiel de plus en plus soutenu, de nombreuses entreprises se distinguent de leurs concurrentes sur leur service client, la gestion de la chaîne d’approvisionnement ou le développement de produits innovants, autant de services nécessitant de tirer le meilleur parti des technologies réseaux et de bénéficier de collaborateurs professionnels et spécialisés. Grâce aux connaissances et à l’expertise haut de gamme que leur apportent les formations, les examens et les certifications réseau agréées par Cisco et assurées par les Centres de formations Cisco, ces entreprises conservent un avantage compétitif indéniable, tout en augmentant la qualité de leur service clientèle et la productivité de leur employés pour une meilleure rentabilité.

Les certifications Cisco Career Certifications, reconnues comme la norme industrielle en matière de conception et d’assistance réseau, garantissent de hauts niveaux de spécialisation et de crédibilité. Depuis les technologies élémentaires de mise en réseau jusqu’aux domaines techniques plus spécifiques et plus évolués comme la sécurité, le sans fil, les réseaux de diffusion de contenu et la téléphonie IP, les certifications ciblées Cisco Career Certifications et Cisco Qualified Specialist valident les connaissances, garantissent les compétences professionnelles et multiplient les opportunités de carrière et d’avancement. Avec des employés certifiés par Cisco, l’entreprise peut tirer le meilleur parti de son investissement de réseau en minimisant les temps de panne, en renforçant la productivité de ses collaborateurs et en améliorant la satisfaction de ses clients.

2 – Les certifications

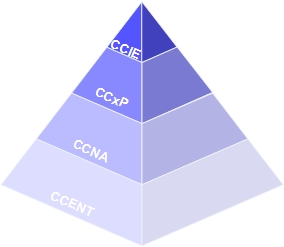

2.1 – La pyramide

Cisco propose trois certifications générales représentant des niveaux croissants de compétences : Associate, Professionnel et Expert. Les différentes passerelles entre ces niveaux correspondent aux différents besoins de carrière. Un grand nombre de certifications Cisco Qualified Specialist sont également proposées et garantissent la maîtrise des connaissances dans des technologies, des solutions ou des fonctions spécifiques. Pour obtenir des détails complémentaires sur les différents niveaux et passerelles.

2.2 – Les certifications « Technical »

CCENT – Cisco Certified Entry Network Technician

2.3 – Les certifications « Associate »

CCNA – Certified Cisco Network Associate

- ICND1 – Interconnecting Cisco Networking Devices Partie 1

- ICND2 – Interconnecting Cisco Networking Devices Partie 2

CCDA – Cisco Certified Design Associate

CCNA Security – Implementing Cisco IOS Network Security

CCNA Voice – Implementing Cisco IOS Unified Communications

CCNA Wireless – Implementing Cisco Unified Wireless Networking Essentials

2.4 – Les certifications « Professional »

CCNP – Cisco Certified Network Professional

- BSCI – Building Scalable Cisco Internetworks

- BCMSN – Building Cisco Multilayer Switched Networks

- ISCW – Implementing Secure Converged Wide Area Networks

- ONT – Optimizing Converged Cisco Networks

CCDP – Cisco Certified Design Professional

CCIP – Cisco Certified Internetwork Professional

CCSP – Cisco Certified Security Professional

CCVP – Cisco Certified Voice Professional

2.5 – Les certifications « Expert »

CCIE – Cisco Certified Internetwork Expert

Il existe cinq couleurs de CCIE différentes, qui correspondent au type d’épreuve pratique que vous aurez à passer :

- CCIE Routing and Switching

- CCIE Security

- CCIE Service Provider

- CCIE Storage Networking

- CCIE Voice

3 – Les examens blancs

Si vous voulez être certain de réussir l’examen associé alors n’hésitez pas à travailler les séries de question réponses suivantes qui vont vous permettre de vous entrainer, d’apprendre et de juger de votre niveau.

3.1 – CCNA en Français

- Examen Cisco CCNA en Français – Semestre 1

- Examen Cisco CCNA en Français – Semestre 2

- Examen Cisco CCNA en Français – Semestre 3

- Examen Cisco CCNA en Français – Semestre 4

3.2 – CCNA en Anglais

- Examen Cisco CCNA en Anglais – Semestre 1

- Examen Cisco CCNA en Anglais – Semestre 2

- Examen Cisco CCNA en Anglais – Semestre 3

- Examen Cisco CCNA en Anglais – Semestre 4

4 – Les vidéos

4.1 - Configuration basique des routeurs Cisco

Voici une video qui va vous présenter concrêtement comment configurer un routeur Cisco.

5 – Suivi du document

Création et suivi de la documentation par _SebF

6 – Discussion autour des examens Cisco

Vous pouvez poser toutes vos questions, faire part de vos remarques et partager vos expériences à propos des examens Cisco. Pour cela, n’hésitez pas à laisser un commentaire ci-dessous :

Bonjour,

je serai ravi de découvrir une aventure avec vous!

Bonjour ,

J’aimerais passer l’examen de certifications.

Bonjour

j ai etudie fianance et administration, je n ai pas fait des etudes en informatique.

puis je passer l examen ,est ce que j ouvre droit svp

merci

Bonjour chère Admin. Je veux me lancer dans la certifications cisco. je ne parle pas anglais. Par ou dois je commencé pour me lancé véritablement. Quels ou prendre les cours pour ma formation. Votre aide sera la bienvenue

Bonjour,

Est il possible de passer l’examen Final en Français?

svp

peut on passer le certificat CCNA en francais ?

Bonjour, j’aurais aimer me lancer dans les certification Cisco mais je ne sais pas par ou commencer, il y’a plusieurs cours mais ou est le debut et la fin, si possible de m’aider. Merci

Hi there

can you explain top down and bottom up approach for me please.

Hi Hussein,

The both approachs use the OSI model.

For sample, The bottom up approach to troubleshoot a network problem starts with the physical components (Layer 1 of the OSI model). After, you up the layers for find the solution.

The Top Down approach is the opposite method. You begin with the layer 7 and then go down layer by layer.

@+

Sebastien FONTAINE

Rien à dire Frame IP m’a aidé tout au long de ma carrière.

Un grand merci

bien