Guide pour mieux connaître l’offre entreprise de Trend Micro

Sommaire

- 1 – Introduction

- 2 – Malware

- 2.1 – Définition des codes malveillants

- 2.2 – Que dois-je savoir ?

- 2.3 – Quels problèmes les codes malveillants représentent-ils pour mon entreprise ?

- 2.4 – Quelle est la solution de Trend Micro contre les codes Malveillants ?

- 2.5 – Pourquoi Trend Micro offre-t-il la meilleure solution ?

- 2.6 – Quels sont les produits Trend Micro composant cette solution ?

- 3 – Spyware

- 3.1 – Définition des logiciels espions

- 3.2 – Que dois-je savoir ?

- 3.3 – Quels sont les problèmes posés par les logiciels espions à mon entreprise ?

- 3.4 – Quelle est la solution de Trend Micro contre les logiciels espions ?

- 3.5 – Pourquoi Trend Micro propose-t-il la meilleure solution ?

- 3.6 – Quelles sont les produits Trend Micro composant cette solution ?

- 4 – SPAM

- 5 – Contenu de mail inapproprié

- 5.1 – Qu’est-ce qu’un email au contenu inapproprié ?

- 5.2 – Que dois-je savoir ?

- 5.3 – Quels sont les problèmes posés à mon entreprise par le contenu des emails ?

- 5.4 – Quels est la solution de Trend Micro ?

- 5.5 – Pourquoi Trend Micro offre-t-il la meilleure solution ?

- 5.6 – Quels produits comprend la solution Trend Micro ?

- 6 – Contenu Web inapproprié & perte de productivité des salariés

- 6.1 – Qu’est-ce que le contenu Internet Inapproprié ?

- 6.2 – Que dois-je savoir ?

- 6.3 – Quels sont les problèmes posés à mon entreprise par le contenu Internet ?

- 6.4 – Quelle est la solution de Trend Micro contre la diffusion et l’utilisation ?

- 6.5 – Pourquoi est-ce que Trend Micro est la meilleure solution ?

- 6.6 – Quels produits comprend la solution Trend Micro ?

- 7 – Conclusion

- 8 – Les vidéos

- 9 – Suivi du document

- 10 – Discussion autour du guide pour mieux connaître l’offre entreprise de Trend Micro

- Commentaire et discussion

- Laisser un commentaire

1 – Introduction

Pourquoi choisir les solutions PME-PMI de Trend Micro ?

Une solution se définit comme la suite fructueuse d’actions ou de processus menant à la résolution d’un problème. Les études prouvent qu’à long terme, vous obtiendrez de meilleurs résultats en acquérant des solutions que des produits. Pour cela et pour répondre à vos attentes, nous avons tout fait pour comprendre votre secteur d’activité, votre modèle d’entreprise, vos objectifs et vos opportunités.

Vous trouverez dans ce guide toutes les informations utiles sur les menaces provenant d’Internet et les solutions Trend Micro que nous vous proposons pour y faire face.

Très bonne lecture !

2 – Malware

2.1 – Définition des codes malveillants

Les codes malveillants se définissent comme tout programme conçu dans le but d’infiltrer le système informatique d’un utilisateur dans l’intention spécifique d’effectuer un acte malveillant. Le plus fréquemment, cette expression est utilisée pour désigner les virus, les vers et les chevaux de Troie mais elle désigne aussi d’autres types de code malveillant comme les logiciels espions et les autres formes de programmes logiciels indésirables.

2.2 – Que dois-je savoir ?

Selon l’enquête sur la sécurité des entreprises 2005 d’IDC (2005 Enterprise Security Survey – Doc# 34561), les codes malveillants traditionnels de type virus, vers et chevaux de Troie constituent encore la principale inquiétude des PME-PMI. Cette étude a mis en évidence que les administrateurs informatiques trouvaient que les nouvelles menaces étaient « préoccupantes » mais que la protection par rapport aux menaces traditionnelles était leur priorité majeure. Une fois qu’un ordinateur a été infecté, le code malveillant peut se diffuser par email en utilisant le serveur de messagerie pour se propager. À moins que le serveur de messagerie ne soit protégé par le logiciel de sécurité adapté et, en dépit du fait que les ordinateurs internes dont les fichiers de définitions de virus sont à jour puissent être protégés contre cette menace, l’infection demeurera non détectée, prête à contaminer d’autres utilisateurs, ou peut-être pire… se propagera hors de l’entreprise, ternissant ainsi votre image de marque.

2.3 – Quels problèmes les codes malveillants représentent-ils pour mon entreprise ?

Les codes malveillants peuvent être diffusés via des vecteurs de menaces multiples, les plus communs étant les emails, les failles des applications ou du système d’exploitation, les sites Web et les supports de données amovibles. Chacun de ces vecteurs est décrit succinctement ci-dessous.

2.3.1 – Email

Les emails demeurent le vecteur de menace le plus fréquent, responsable de la vaste majorité des infections par des codes malveillants. Les emails hébergés en local qui sont téléchargés directement par votre réseau via un serveur de messagerie constituent la première source d’infection : par email. Mais il est important de garder à l’esprit que les logiciels malveillants peuvent également être diffusés via des services de messagerie instantanée de type MSN, Yahoo! et Gmail. Bien que le courrier lui-même soit hébergé à distance par le biais de ces services, le fait d’ouvrir une pièce jointe accolée à un message peut permettre au logiciel malveillant de s’installer en local sur le système de l’utilisateur.

Ce vecteur emploie fréquemment « l’ingénierie sociale », une technique utilisée pour tromper les utilisateurs et les amener à ouvrir un email et/ou à lancer une pièce jointe ou une URL contenue dans l’email. L’ingénierie sociale peut prendre de nombreuses formes (un message amical, l’aspect d’un article d’actualité, la promesse de contenu à caractère sexuel, ou le déclenchement d’une alerte de sécurité, pour n’en citer que quelques uns) pour tenter d’attirer l’utilisateur d’une manière quelconque. Historiquement, la forme la plus fréquente d’ingénierie sociale a consisté à masquer le code malveillant dans une pièce jointe afin qu’il ressemble à une image, généralement associée à un message faisant penser à l’utilisateur que la pièce jointe est une photo d’une femme célèbre nue. Toutefois, au cours de l’année passée, des messages prétendant être des mises en garde de sécurité émanant d’institutions financières, de fournisseurs de services de messagerie et d’autres entités ont commencé à émerger en volumes relativement importants.

2.3.2 – Exploitation des failles de sécurité

Chaque second mardi du mois, Microsoft rend publique la liste des failles de sécurité qui ont été découvertes dans le système d’exploitation ou dans ses applications. Ces vulnérabilités, qui peuvent se situer d’un niveau de risque « modéré » à un niveau de risque « critique », peuvent être exploitées par les pirates pour accéder illégalement à vos systèmes informatiques, que ce soit au niveau de l’utilisateur ou au niveau du réseau.

Cette menace s’est intensifiée ces cinq dernières années, la prévalence de l’information et la disponibilité publique de codes malveillants diffusés sur des sites Internet publics permettant aux pirates de réduire l’écart entre la découverte d’une nouvelle vulnérabilité et le temps nécessaire pour écrire et distribuer un exploit correspondant. Ce qui se mesurait auparavant en mois s’effectue maintenant en l’espace de quelques jours. En août 2005, par exemple, l’attaque du vers ZOTOB a été déployée avec succès seulement cinq jours après l’annonce de la vulnérabilité qu’il exploitait.

2.3.3 – Les supports de données amovibles

Même si votre passerelle est très bien protégée contre les codes malveillants, votre entreprise est susceptible d’être infectée depuis l’intérieur de votre réseau. Vous avez probablement des salariés qui emmènent des ordinateurs portables à la maison, ou qui utilisent des CD, des clés USB ou d’autres formes de supports de données amovibles. Peut-être ces utilisateurs n’ont-ils pas mis à jour leurs fichiers de définitions de virus récemment ou n’ont-ils pas téléchargé de correctifs critiques pour se protéger contre les dernières menaces.

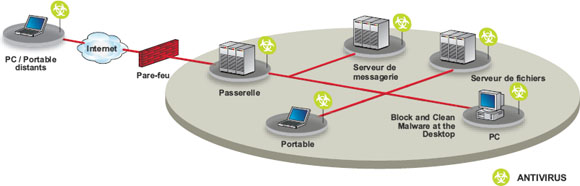

2.4 – Quelle est la solution de Trend Micro contre les codes Malveillants ?

Parce que les menaces peuvent provenir d’une grande diversité de sources et avoir de multiples cibles dans les entreprises, Trend Micro recommande une « défense multicouches » pour sécuriser votre système d’information de vos clients. Le blocage des codes malveillants au niveau de la passerelle Internet constitue la première ligne de défense. C’est le point d’entrée à partir duquel on élimine les codes malveillants dans le trafic des email (avant qu’ils n’atteignent le serveur de messagerie) et filtre le trafic Web (avant que les codes malicieux n’atteignent le poste de travail).

La solution de sécurité globale de Trend Micro bloque et élimine les codes malveillants au niveau du serveur de messagerie. Les logiciels de sécurité sont également essentiels pour bloquer et éliminer les codes malveillants résidant dans les messageries Microsoft Exchange ou les bases Lotus Notes.

La Stratégie de protection d’entreprise de Trend Micro apporte une protection complète et homogène contre les codes malveillants adaptée à toutes les entreprises, quelle que soit leur taille (du PC à la passerelle Internet, et de la couche applicative à la couche réseau) renforçant ainsi leurs défenses pour une sécurité globale et robuste.

2.5 – Pourquoi Trend Micro offre-t-il la meilleure solution ?

Trend Micro est un éditeur mondial de solutions de sécurité. Nos produits et services sont conçus pour offrir une protection homogène au niveau des couches applicatives et de la couche réseau afin de gérer a totalité du cycle de vie des menaces : de la prévention des vulnérabilités à la prévention et à l’élimination du code malveillant.

Trend Micro propose une véritable approche de défense globale contre les codes malveillants en recommandant d’assurer une protection au niveau de la totalité des points d’entrée potentiels et en analysant la totalité des canaux d’infection potentiels, notamment le Web, les emails et le trafic réseau interne.

La Stratégie de protection d’entreprise de Trend Micro apporte une protection complète et homogène contre les codes malveillants adaptée à toutes les entreprises, quelle que soit leur taille (du PC à la passerelle Internet, et de la couche applicative à la couche réseau) renforçant ainsi leurs défenses pour une sécurité globale et robuste.

2.6 – Quels sont les produits Trend Micro composant cette solution ?

Pour bloquer les codes malveillants au niveau de la passerelle Internet, vous avez la possibilité de choisir une solution de gestion sécurisée de contenu (Secure Content Management – SCM) qui peut être un logiciel ou une appliance. Cette souplesse vous permet de choisir la solution la mieux adaptée à vos besoins.

Blocage des codes malveillants au niveau du portail Internet

- Appliance : InterScan Gateway Security Appliance

- Logiciel : InterScan VirusWall

Blocage des codes malveillants au niveau du serveur de messagerie

- ScanMail

Blocage des codes malveillants au niveau du PC/serveur Microsoft Windows

- OfficeScan

3 – Spyware

3.1 – Définition des logiciels espions

Les logiciels espions (au sens large du terme) incluent la totalité des programmes qui sont installés sur un système dans le but de le surveiller et de collecter des données concernant l’utilisateur. Les programmes espions sont habituellement installés à l’insu de l’utilisateur et tournent en tâche de fond, leurs activités demeurant transparentes pour la plupart des utilisateurs.

Il existe deux catégories principales de logiciels espions : les logiciels espions malveillants constituent la forme la plus nocive de cette menace ; ils sont développés et conçus dans l’intention explicite de voler des données personnelles sensibles de type mots de passe, numéros de cartes de crédit et coordonnées bancaires. Ce vol est effectué par des programmes de type enregistreurs de frappe, composeurs, et chevaux de Troie ouvrant des accès dérobés. En revanche, les adwares sont utilisés par les annonceurs pour collecter des informations sur les recherches précédentes d’un internaute, sur ses habitudes de navigation ou sur ses achats en ligne. Ces informations sont ensuites utilisées pour élaborer un profil de l’internaute en vue de déclencher l’ouverture de fenêtres publicitaires ciblant ses centres d’intérêt. Bien que ce type de logiciel espion soit considéré comme une forme intrusive de collecte de données par la plupart des utilisateurs finaux, il s’agit davantage d’une nuisance que d’un motif d’inquiétude.

3.2 – Que dois-je savoir ?

Selon l’Analyse prévisionnelle internationale consacrée aux logiciels espions pour la période 2004-2008 d’IDC (Worldwide Spyware 2004-2008 Forecast and Analysis: Security and System Management Sharing Nightmares – Doc # 32229), 67 % de la totalité des ordinateurs contiennent une variante donnée d’un logiciel espion. Pour analyser ce fait, il convient toutefois de savoir que cette statistique prend en compte la définition au sens large de la notion de logiciel espion, qui inclut à la fois les logiciels espions malveillants et les adwares. Trend Micro estime que ces 2 catégories de logiciels espions représentent en réalité jusqu’à 96 % de la totalité des logiciels espions au sens large de la définition.

Ceci ne signifie pas que ces questions ne sont pas des problèmes légitimes à résoudre pour votre entreprise, bien au contraire ! Mais le fait de comprendre la réalité de ces problèmes spécifiques (ainsi que l’ampleur de ces questions) vous permettra d’acquérir une solution adaptée à vos besoins.

3.3 – Quels sont les problèmes posés par les logiciels espions à mon entreprise ?

Les adwares et les logiciels espions malveillants vous confrontent à des défis différents. Ces deux formes de logiciels espions sont décrites succintement ci-après.

Les adwares

L’effet le plus visible de ces spywares est l’apparition de fenêtres publicitaires. Toutefois, ce qui inquiète le plus les entreprises, c’est la dégradation inhérente de la performance du système qui est provoquée par ces programmes, et peut parfois sembler insurmontable. Il peut y avoir des douzaines de programmes installés sur un seul système, avec pour conséquence l’obstruction apparemment incessante des fenêtres publicitaires. Le trafic généré par les logiciels espions et l’ouverture des pages publicitaires correspondantes peuvent utiliser un pourcentage des ressources système tellement élevé que cela arrête effectivement les requêtes « légitimes » du système.

Les logiciels espions malveillants

Les logiciels espions malveillants sont développés par des voleurs, dans la seule intention de voler des données personnelles et de les utiliser dans un but lucratif : en utilisant votre mot de passe pour détourner de l’argent sur votre compte bancaire, en utilisant vos numéros de cartes de crédit pour faire des achats, ou en usurpant votre identité (votre numéro de sécurité sociale et votre date de naissance sont les seules informations nécessaires !) pour ouvrir de nouveaux comptes. Bien que ce type de logiciel espion soit « rare » par rapport aux adwares (Trend Micro estime que moins de 5 % de la totalité des logiciels espions est de type malveillant), ce problème demeure inquiétant. Les logiciels espions peuvent être employés pour mener des activités d’espionnage industriel. Bien que ce type d’incident soit peu fréquent en ce moment, il existe au moins un cas dans lequel un logiciel espion de type cheval de Troie a été surpris en train de détourner des emails et d’autres données confidentielles sur les ordinateurs d’une société avant d’envoyer ces informations à un concurrent. Bien que ce cas se limite actuellement à un seul incident isolé, cela met en lumière les risques courus dans le monde physique à cause des logiciels espions.

Les logiciels espions peuvent avoir une influence négative sur votre activité de multiples manières, notamment :

- Augmentation de la charge de travail des équipes informatiques. Le temps nécessaire pour nettoyer et restaurer les systèmes infectés par les logiciels espions peut être considérable.

- Dégradation de la performance et de la stabilité du système. Le trafic généré par les logiciels espions et par les process système peut avoir un effet négatif sur les ressources du réseau.

- Perte de productivité des salariés. L’utilisateur de l’ordinateur infecté et le personnel informatique ne peuvent pas continuer à mener leurs activités normales.

- Perte de sécurité pour l’entreprise. Le vol des identifiants de la société, l’accès aux bases de données et la transmission d’autres données sensibles sont possibles.

- Données de votre entreprise compromises. L’usurpation de votre identité et d’autres données personnelles est également possible, ce qui provoque par conséquent la non conformité de l’entreprise avec la législation.

3.4 – Quelle est la solution de Trend Micro contre les logiciels espions ?

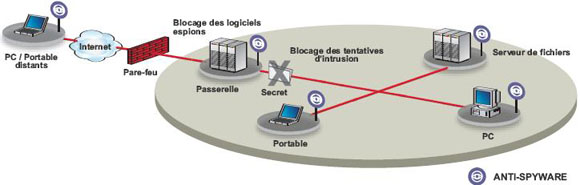

Comme pour les autres menaces, les logiciels espions peuvent émaner d’une grande diversité de sources. Par conséquent, Trend Micro recommande une approche de défense approfondie multicouche de la solution de sécurité. Ceci inclut une série complète d’outils de lutte contre les logiciels espions ; au niveau de la passerelle Internet comme au niveau du PC. La première ligne de défense est la passerelle Internet ; c’est à ce niveau que les URL connues pour héberger des logiciels espions sont bloquées, et le trafic Internet est analysé en temps réel afin d’arrêter toute tentative de téléchargement de logiciels espions.

Cette approche « descendante » vous protège des attaques avant que celles-ci n’atteignent le réseau. La seconde ligne de défense se situe au niveau du PC ; c’est à ce niveau que le logiciel espion est bloqué par les postes clients et les serveurs. Cette approche « montante » constitue une protection contre les logiciels espions qui n’entrent pas par la passerelle mais sont véhiculés autrement, par exemple via les supports de stockage de données amovibles (CD, clés USB, etc.).

Toute tentative d’intrusion sera arrêtée et l’administrateur sera alerté de la présence d’une infection au niveau du poste client.

3.5 – Pourquoi Trend Micro propose-t-il la meilleure solution ?

Trend Micro propose une approche globale de défense contre les logiciels espions ; cette approche intègre la sécurité de la passerelle Internet et du PC grâce à la fonctionnalité d’élimination des logiciels espions. La détection automatique des logiciels espions, couplée à l’arrêt du trafic des logiciels espions (trafic entrant et sortant), offre une protection complète.

3.6 – Quelles sont les produits Trend Micro composant cette solution ?

Pour le blocage des logiciels malveillants au niveau de la passerelle Internet, vous avez la possibilité de choisir une solution de gestion sécurisée de contenu (Secure Content Management – SCM) qui peut être un logiciel ou une appliance. Cette souplesse vous permet de choisir la solution la mieux adaptée à vos besoins.

Blocage des logiciels malveillants au niveau du portail Internet

- Appliance de sécurisation de contenu : InterScan Gateway Security Appliance

- Logiciel de gestion sécurisée de contenu : InterScanVirusWall

Blocage des logiciels malveillants au niveau du serveur de messagerie

- ScanMail

Blocage des logiciels malveillants au niveau du PC/serveur Microsoft Windows

- OfficeScan

4 – SPAM

4.1 – Définition du Spam

Le terme spam désigne les messages électroniques indésirables, non sollicités, envoyés en masse. Bien que le spam puisse être envoyé via des newsgroups, des applications de messagerie instantanée, des blogs et via d’autres formes de communications électroniques, la forme de spam la plus fréquente est l’envoi de messages électroniques indésirables non sollicités.

Ni intrinsèquement bon ou mauvais, le spam est typiquement considéré comme n’étant rien de plus qu’une gêne. Toutefois, le spam est de plus en plus utilisé pour véhiculer des logiciels malveillants, des logiciels espions, des attaques de déni de service et bien d’autres menaces.

4.2 – Que dois-je savoir ?

Selon une étude menée récemment par The Radicati Group, le spam représente actuellement 70 % de la totalité du trafic d’emails ; et selon les prévisions, il devrait représenter 78 % du trafic d’ici 2009.

Le spam est de plus en plus généré par des réseaux d’ordinateurs zombies

Les réseaux d’ordinateurs zombies (un groupe de PC de bureau infectés par des robots émetteurs de spam) sont de plus en plus employés dans le but de lancer du spam. Ces réseaux zombies changent rapidement ce qui rend inefficace l’utilisation des Listes noires distantes (Remote Black Lists – RBLs) standard dans le sens où les listes RBL bloquent uniquement les adresses IP correspondant à des sources de spam connues. Dans la mesure où les adresses IP utilisées par un réseau zombie changent constamment, le blocage aujourd’hui d’une adresse IP sera inutile demain contre une nouvelle attaque.

Collecte d’adresses dans les répertoires de messagerie

Les utilisateurs de messagerie étant de plus en plus réticents à publier leurs adresses email, les spammeurs ont réagi en adoptant des tactiques plus agressives pour les obtenir. La méthode la plus fréquente consiste à collecter les adresses directement dans les répertoires de messagerie, en infiltrant les serveurs de messagerie pour collecter toutes les adresses qu’ils contiennent puis transmettre ces adresses au spammeur. Certaines entreprises peuvent subir plusieurs attaques de ce type par jour.

4.3 – Quel problème le SPAM représente-t-il pour mon entreprise ?

En raison du volume des échanges de courriers à filtrer, même une solution de filtrage du spam sous la forme d’une application au niveau de la passerelle peut ne pas être complètement efficace, sauf si cette solution inclut suffisamment de serveurs pour supporter adéquatement la charge. Ceci entraîne bien entendu un coût induit considérable : pour le matériel même ainsi que pour la supervision du trafic.

De même, l’élaboration et la mise à jour de listes blanches, de listes noires et de dossiers de quarantaine (ainsi que les politiques et les filtres nécessaires à la protection des boîtes de réception des utilisateurs contre le spam) représentent une charge de travail énorme pour votre personnel informatique.

Vous êtes peut-être également confrontés aux problèmes de stockage que représentent les lois de la réglementation actuelle qui rendent obligatoire l’archivage des emails pendant plusieurs années. Ce dernier inclut aussi le spam qui a été reçu et filtré hors du réseau.

4.4 – Quelle est la solution de Trend Micro contre le SPAM ?

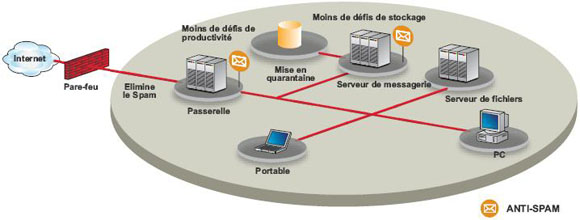

La première mesure de défense consiste à protéger le réseau contre les attaques visant à collecter des adresses sur les répertoires. Lorsque le pirate tente de se connecter, le NRS (Network Reputation Services) de Trend MicroTM est demandé. Si l’adresse IP du pirate ou du serveur de distribution est dans la base de données NRS, la connexion est interrompue et l’attaque est évitée.

Cette solution peut empêcher jusqu’à 80 % du spam d’entrer dans vos réseaux ; vous en bénéficierez directement de trois manières mesurables. Premièrement, leurs filtres anti-spam heuristiques au niveau des applications devront traiter un trafic beaucoup moins important, ce qui leur permettra ainsi d’être beaucoup plus efficaces. Ensuite, peu de serveurs ou d’appareils seront nécessaires pour assurer ce filtrage. Enfin, dans la mesure où le NRS bloque efficacement le spam avant qu’il n’atteigne le stade de filtrage, la quantité de messages devant obligatoirement être archivée afin de respecter la réglementation est également considérablement réduite.

4.5 – Pourquoi Trend Micro offre-t-il la meilleure solution ?

Trend Micro offre une véritable approche approfondie de défense anti-spam, avec une solution antispam pionnière dans ce domaine basée sur la réputation des adresses IP et permettant d’arrêter jusqu’à 80 % du spam à la source (avant qu’il ne puisse inonder le réseau, surcharger la sécurité de la passerelle de messagerie et augmenter la charge de travail des ressources informatiques). Pour bloquer le spam, l’adresse IP des messages entrants est vérifiée grâce à la base de données de sources de spam la plus grande et la plus fiable.

En plus, le blocage de spam en temps réel dynamique identifie les nouvelles sources de spam, notamment les zombies et les robots, dès qu’ils commencent à spammer. De surcroît, le moteur composite robuste fournit la seconde couche de protection en filtrant le spam et les emails de phishing au niveau de la passerelle Internet. Cette approche combinée permet de réaliser une analyse transversale puissante, empêchant le spam et les emails de phishing de pénétrer sur le réseau de vos clients, tout en réduisant significativement les faux positifs qui peuvent interrompre votre activité professionnelle.

4.6 – Quels produits comprend la solution Trend Micro ?

Pour le blocage du spam au niveau de la passerelle Internet, vous avez la souplesse de pouvoir choisir la solution de gestion sécurisée de contenu (secure content management – SCM) (logiciel ou appliance) la mieux adaptée à vos besoins.

Blocage du spam au niveau de la passerelle Internet

- Appliance de gestion sécurisée de contenu : InterScan Gateway Security Appliance

- Logiciel de gestion sécurisée de contenu : InterScan VirusWall

5 – Contenu de mail inapproprié

5.1 – Qu’est-ce qu’un email au contenu inapproprié ?

Les emails au contenu inapproprié se divisent en deux catégories de préoccupation distinctes : le niveau de sécurité (ou manque de celui-ci) des emails en tant que véhicules de communication, et le contenu en soi. Chacune de ces deux catégories est décrite ci-dessous.

Méthode de communication peu sûre

Contrairement à la croyance populaire, les emails sont par essence une forme de communication peu sûre. Relativement peu de programmes de messagerie (et aucun des programmes leaders) chiffrent les messages, et il n’existe aucune norme de sécurité réglementant la protection des emails contre les détournements pendant la transmission. Il est donc essentiel de comprendre quel contenu est considéré comme trop sensible pour être communiqué par email. Sinon, des données personnelles, de la propriété intellectuelle, ou d’autres informations sensibles risquent de faire l’objet de fuites, intentionnelles ou non, à l’extérieur de votre entreprise via les emails.

Sujet des communications par email

Du contenu qui peut inclure des blasphèmes, des déclarations discriminatoires d’un point de vue racial et sexuel, du contenu sexuellement explicite ainsi que tout autre contenu susceptible d’être considéré comme offensant est fréquemment transmis par email. Dans la mesure où une entreprise fournit typiquement l’infrastructure permettant la transmission des emails à ses salariés, il relève de la responsabilité de cette entreprise de prendre des mesures garantissant que ses ressources ne soient pas utilisées pour diffuser du contenu inapproprié.

5.2 – Que dois-je savoir ?

Plusieurs lois et réglementations ont été adoptées par divers organismes gouvernementaux, dans un effort de sauvegarde des données personnelles et de la vie privée des personnes privées. Les entreprises doivent se conformer aux réglementations émanant du Gouvernement et de l’industrie. Quelques grandes réglementations traitent de la question de la protection des données personnelles des clients (mais pas uniquement cette question) :

- La loi sur la mobilité et les comptes à rendre dans le cadre de l’assurance santé (HIPAA) – USA

- Loi N°675, « Loi sur la protection de la vie privée » – Italie

- La loi sur la confidentialité & la sécurité des données personnelles – USA

- La loi sur la protection des données – Royaume-Uni

De plus, les entreprises doivent définir et clairement articuler une politique d’utilisation acceptable de la messagerie afin de limiter leur responsabilité juridique si un salarié était exposé à du contenu inapproprié. Les entreprises doivent réfléchir aux outils nécessaires afin de mettre en oeuvre cette politique de manière efficace. Et dans le mesure où le niveau d’acceptabilité du contenu est typiquement une décision subjective (ce qui est acceptable pour un destinataire peut être offensant pour un autre), la politique de l’entreprise doit être bien définie et aussi exhaustive que possible.

5.3 – Quels sont les problèmes posés à mon entreprise par le contenu des emails ?

Il relève de la responsabilité de votre entreprise de protéger vos salariés contre les contenus offensants véhiculés par la messagerie. De tels messages inappropriés pourraient émaner d’un expéditeur interne ou externe. À savoir, l’email peut avoir pour origine le spam ou tout autre périphérique externe qui peut ne pas l’avoir filtré correctement avant qu’il parvienne à atteindre le bureau ; il peut aussi émaner du réseau de l’employeur : ce serait par exemple le cas si un salarié créait ce contenu lui-même. Dans les deux cas, la communication peut potentiellement avoir pour conséquence un procès coûteux à l’encontre de l’entreprise, dans la mesure où c’est l’infrastructure de communication de la société qui a été utilisée pour effectuer la transmission.

Des problèmes similaires se posent pour les emails qui quittent le réseau de l’entreprise. L’entreprise peut voir sa responsabilité engagée si ses systèmes sont utilisés pour envoyer des documents inappropriés. Ceci s’appliquerait pour des emails ayant pour origine le réseau de l’employeur (comme ce serait le cas si un salarié créait le contenu lui-même) ou dans les cas où un salarié recevrait le contenu depuis une source externe et choisirait de le faire passer à quelqu’un hors de la société. En plus des documents potentiellement offensants, l’entreprise doit également prendre des mesures pour empêcher les documents confidentiels et les autres données sensibles de quitter son réseau via les emails. Ces informations peuvent concerner la propriété intellectuelle, les données concernant les clients, des informations financières, ou toute information susceptible de nuire à la marque ou à l’image de l’entreprise si elle tombait entre de mauvaises mains.

5.4 – Quels est la solution de Trend Micro ?

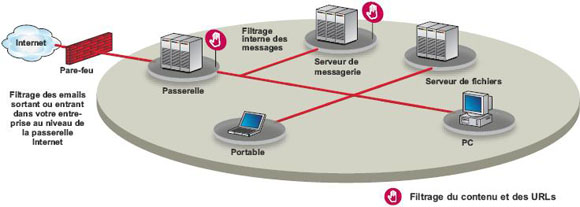

Trend Micro agit au point optimal pour filtrer et bloquer le trafic email entrant comme sortant là où il entre et sort de l’entreprise : au niveau de la passerelle Internet. Toutefois, il est également important de filtrer le trafic email interne. Pour ce trafic, le filtrage doit être effectué au niveau du serveur de messagerie afin de bloquer le contenu inapproprié et de l’empêcher d’être transmis de collègue en collègue. Cette combinaison de produits fournit la solution de filtrage de contenu optimale en éliminant les emails offensants en provenance de sources internes et externes, tout en empêchant toute fuite de données nuisibles ou confidentielles.

5.5 – Pourquoi Trend Micro offre-t-il la meilleure solution ?

Trend Micro peut aider les sociétés à être conformes aux exigences réglementaires et aux normes de la société relatives aux emails, en filtrant les emails et les pièces jointes en utilisant comme filtres les mots-clés, les types de fichiers, les noms de pièces jointes, les tailles de fichiers, et toute autre règle de sécurité relative au contenu. Trend Micro propose une véritable approche globale de défense au niveau du contenu des emails en utilisant la sécurité du portail pour traiter les emails entrants et sortants, et en la couplant à la sécurité du serveur de messagerie afin de superviser la totalité du trafic interne.

5.6 – Quels produits comprend la solution Trend Micro ?

Pour le blocage du contenu des emails au niveau de la passerelle Internet, vous avez la souplesse de choisir la solution sécurisée de gestion de contenu (secure content management – SCM) (logiciel, ou appliance) la mieux adaptée à vos besoins.

Filtrage ou blocage des emails au niveau de la passerelle Internet

- Appliance de sécurisation de contenu : InterScan Gateway Security Appliance

- Logiciel de gestion sécurisée de contenu : InterScan VirusWall

Filtrage des emails au niveau du serveur de messagerie

- ScanMail

6 – Contenu Web inapproprié & perte de productivité des salariés

6.1 – Qu’est-ce que le contenu Internet Inapproprié ?

L’Internet est vaste de par sa taille et son champ d’application. Il semble n’y avoir aucune limite au contenu que l’on peut y consulter : données encyclopédiques ou économiques, analyse de la concurrence, jeux et contenu sexuellement explicite. Certains contenus sont bénins, d’autres bénéficient à l’entreprise ; d’autres encore sont inappropriés dans un contexte professionnel et diminuent la productivité des salariés. Les exemples de cette dernière catégorie concernent du contenu qui peut inclure des blasphèmes, des déclarations discriminatoires d’un point de vue racial et sexuel, des documents sexuellement explicites et tout autre contenu susceptible d’être considéré comme offensant. De tels documents se trouvent en abondance sur Internet et représentent, par conséquent, un réel problème pour les entreprises quelle que soit leur taille.

6.2 – Que dois-je savoir ?

Les salariés qui consacrent des durées significatives à l’utilisation d’Internet à des fins personnelles sont moins productifs. Par conséquent, permettre aux salariés d’accéder à Internet sans mettre en oeuvre une politique d’utilisation d’Internet clairement définie peut avoir des conséquences graves sur l’efficacité de l’entreprise. De plus, celle-ci devrait définir et articuler clairement une politique d’utilisation acceptable d’Internet afin de limiter sa responsabilité juridique si un salarié était exposé à du contenu inapproprié. Les entreprises doivent réfléchir aux outils nécessaires afin de mettre en oeuvre cette politique efficacement. Et dans la mesure où le niveau d’acceptabilité est typiquement une décision subjective, la politique de l’entreprise doit être bien définie et aussi complète que possible.

6.3 – Quels sont les problèmes posés à mon entreprise par le contenu Internet ?

De nombreux salariés utilisent l’accès à Internet mis à leur disposition par leur entreprise à des fins personnelles. Des tâches personnelles comme les achats en ligne, la lecture des actualités ou la recherche de leur prochaine destination de vacances peuvent être à l’origine d’une chute significative de la productivité des salariés.

En plus de cette perte de productivité, il relève de la responsabilité de votre entreprise de protéger vos salariés contre le contenu offensant visionné ou transmis sur Internet via le réseau de votre société.

Ce contenu qui inclut des blasphèmes, des déclarations discriminatoires d’un point de vue racial ou sexuel, du contenu sexuellement explicite et tout autre contenu susceptible d’être considéré comme offensant, peut être facilement trouvé et rapidement visionné sur Internet… et pas seulement par la personne à qui ce contenu était destiné, mais par tous ceux qui se trouvent dans l’espace de travail proche et par les personnes qui y passent également. Dans la mesure où l’entreprise fournit l’accès Internet à ses salariés, l’employeur doit faire en sorte que son infrastructure ne soit pas utilisée pour véhiculer de tels contenus.

Dans la mesure où le niveau d’acceptabilité est typiquement une décision subjective, ce que l’un des salariés de vos clients trouve amusant peut être offensant pour un autre, exposant ainsi potentiellement l’entreprise à une action en justice pour n’avoir pas pris de précautions pour les protéger. Il est donc essentiel que la politique de l’entreprise soit aussi bien définie et exhaustive que possible.

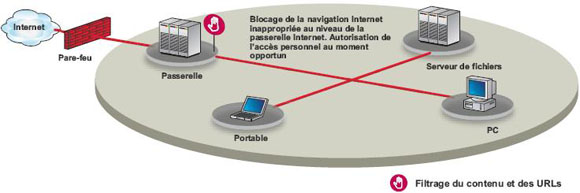

6.4 – Quelle est la solution de Trend Micro contre la diffusion et l’utilisation ?

En déployant le filtrage des URL de Trend Micro au niveau de la passerelle Internet, vous disposez d’un outil puissant et efficace pour gérer l’accès à Internet des salariés, bloquer l’utilisation inappropriée et améliorer l’efficacité de l’entreprise.

6.5 – Pourquoi est-ce que Trend Micro est la meilleure solution ?

Le module de filtrage des URL de Trend Micro propose des outils puissants et efficaces permettant de gérer l’accès Internet des salariés et de bloquer les sites Internet inappropriés. Il filtre le contenu via une base de données contenant des millions d’URL classées par catégories et emploie une technologie de notation dynamique pour classifier les nouvelles pages, en temps réel ou en tâche de fond.

6.6 – Quels produits comprend la solution Trend Micro ?

Pour bloquer le contenu Internet au niveau du portail, vous avez la souplesse de choisir la solution de gestion sécurisée du contenu (management – SCM) (logiciel ou appliance) la mieux adaptée à vos besoins.

Blocage du contenu Internet au niveau de la passerelle

- Appliance de sécurisation de contenu : InterScan Gateway Security Appliance

- Logiciel de gestion sécurisée de contenu : InterScan VirusWall

7 – Conclusion

Trend Micro, Inc., est le leader dans la fourniture de solutions et de services pour la sécurité Internet et la protection de contenu. L’entreprise, qui domine le marché dans le domaine de la protection antivirus du poste de travail, du serveur et de la passerelle Internet, offre aujourd’hui des technologies novatrices pour la protection réseau.

Reconnue pour sa vision et ses innovations technologiques, Trend Micro concentre tous ses efforts à aider ses clients à se protéger contre toutes les menaces au travers de sa stratégie « Trend Micro Enterprise Protection Strategy » qui combine ses solutions et ses services. Présent dans plus de 30 pays, Trend Micro a son siège à Tokyo. La société est côté en Bourse (Tokyo Stock Exchange – 4704) et au NASDAQ (TMIC).

8 – Les vidéos

8.1 - Qu'est-ce que le SPAM

Cette vidéo présente basique et de manière ludique qu'est-ce q'un SPAM.

8.2 - Le phishing

Cette vidéo vous présente ce qu'est le Phising afin de comprendre ce type d'arnaque.

8.3 - Les nouveaux pirates de l'informatique

La cybercriminalité est une nouvelle forme de délinquance, invisible mais redoutable, contre laquelle la police a le plus grand mal à lutter. Olivier, Sylvain et Damien, âgés de 17 à 22 ans, ont un hobby : pénétrer dans des réseaux informatiques de façon illégale. Sans diplôme et sans métier, et en dépit des condamnations qu'ils encourent, ces nouveaux pirates gagnent leur vie en volant des numéros de carte bleue sur Internet, qu'ils revendent ensuite sur des sites spécialisés. A l'université de Cambridge, l'éminent professeur Anderson a mis au point un système qui permet d'utiliser une carte bancaire sans en connaître le code secret.

9 – Suivi du document

Création et suivi de la documentation par Trend Micro

10 – Discussion autour du guide pour mieux connaître l’offre entreprise de Trend Micro

Vous pouvez poser toutes vos questions, faire part de vos remarques et partager vos expériences à propos du guide pour mieux connaître l’offre entreprise de Trend Micro. Pour cela, n’hésitez pas à laisser un commentaire ci-dessous :

Commentaire et discussion